文章首发于安全KER https://www.anquanke.com/post/id/222678

0x00前言

最近在学浏览器方面的漏洞挖掘,就从强网杯的这道PiAno(PA)来分享一下我个人的收获与总结

题目信息:

**题目名称:**PiAno

**旗帜名称:**PA

**题目描述:**附件中提供了一个Win10虚拟机,虚拟机中存在一个patch过jscript9.dll的IE浏览器,挖掘并利用程序漏洞,实现任意代码执行,在靶机中弹出计算器程序。

**靶机环境:**Win10 虚拟机。

**附件信息:**Win10 虚拟机(与靶机一致)。

**展示环境拓扑:**交换机连接选手攻击机和展示机,展示机使用VMware(最新版)运行靶机,靶机通过NAT方式连接到网络。

验证过程:选手携带自己的攻击机上台展示题解,操作人员使用虚拟机中的IE浏览器访问选手的提供的页面。在规定的时间内,在靶机中弹出计算器程序判定为题解正确。

**注意事项:**上台展示题解的时候注意关闭exp的调试信息。

0x01 挖掘过程

找到patch点

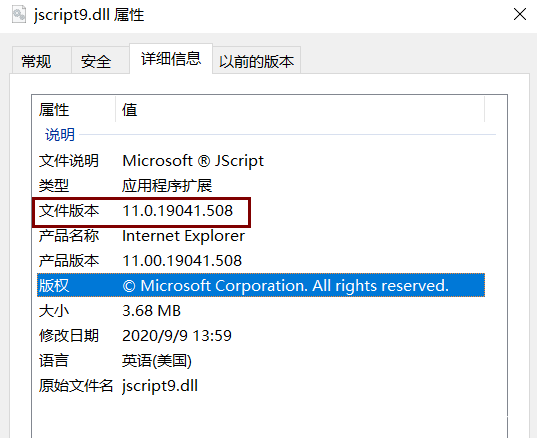

从题目描述得知,被patch的文件是IE浏览器的jscript9.dll这个动态库,该库是IE浏览器的JS引擎,因此可以知道漏洞点出在JS上,并且靠JS来实现利用。IE浏览器分32位和64位,我们需要先确定是哪个版本的jscript9.dll被patch了,首先进入题目的虚拟机,查看64位下的jscript9.dll文件的版本,发现版本为11.0.19041.508,正好我本机的IE浏览器的jscript9.dll文件也是这个版本

通过Fairdell HexCmp2文件差异对比,发现64位jscript9.dll没有被patch,32位的jscript9.dll被patch了,差异点如下

1 | Different between: |

分析patch点

微软为开发者提供了自家产品的符号文件,我们可以用32位的windbg目录下的symchk程序单独下载dll的符号,得到一个pdb文件

1 | symchk.exe jscript9.dll /s SRV*c:\symbols\*http://msdl.microsoft.com/download/symbols |

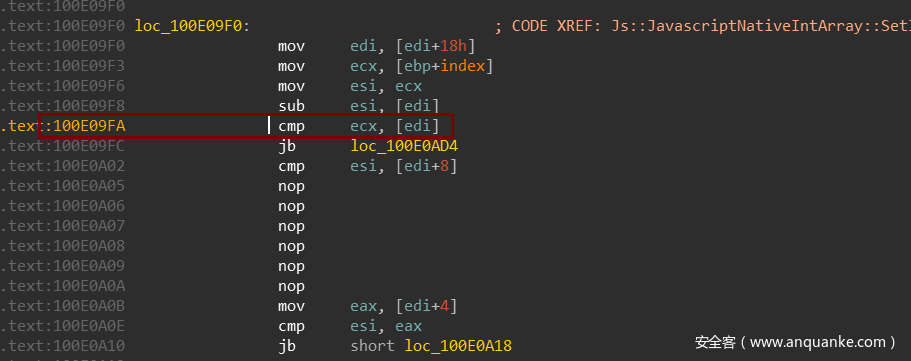

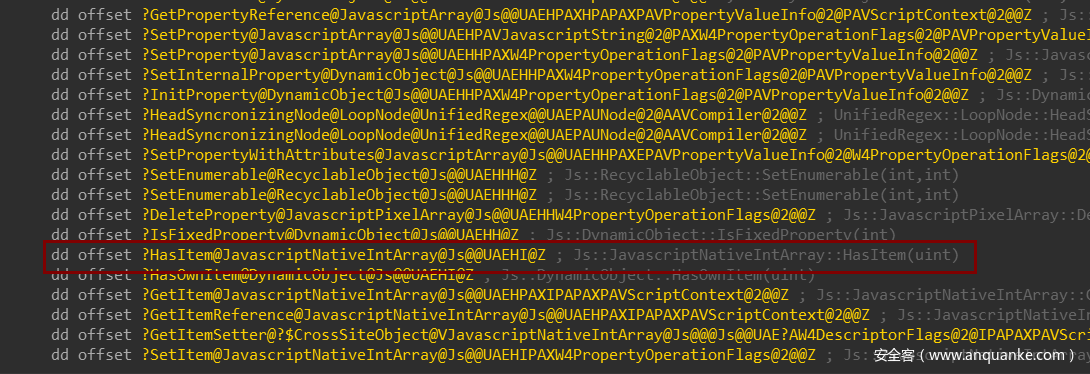

我们将jscript9.dll以及jscript9_patched.dll用IDA分析,然后将符号文件导入IDA后,跳转到差异处进行分析,该patch位于Js::JavascriptNativeIntArray::SetItem函数中,可以知道该漏洞与Js::JavascriptNativeIntArray有关,也就是js里的整数型数组有问题。

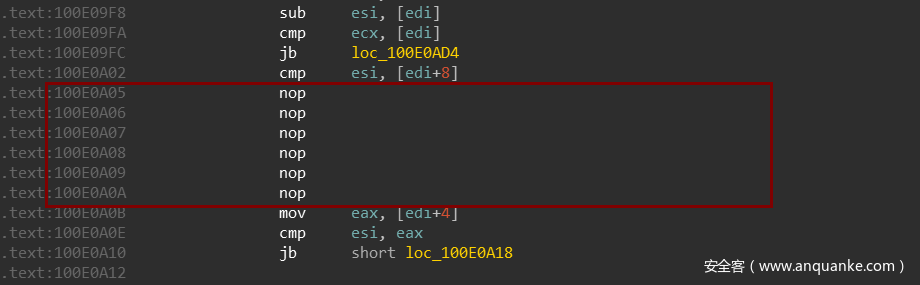

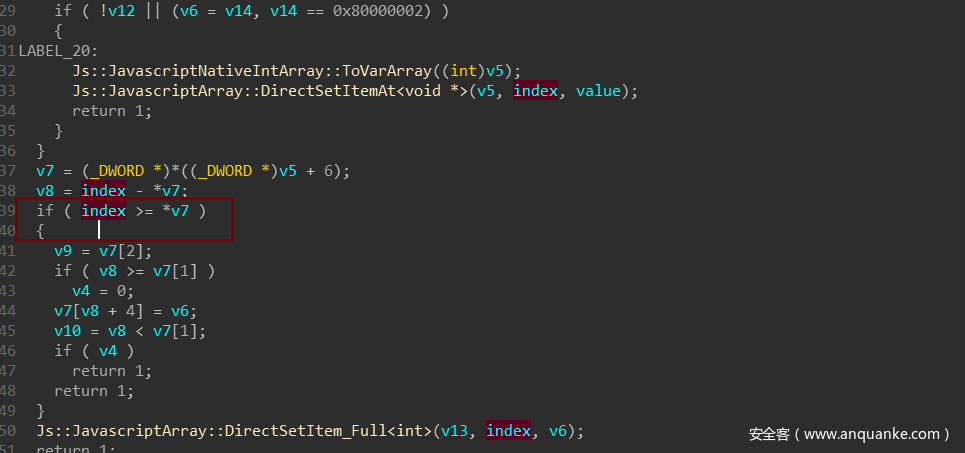

发现有些指令直接被nop了,查看伪代码

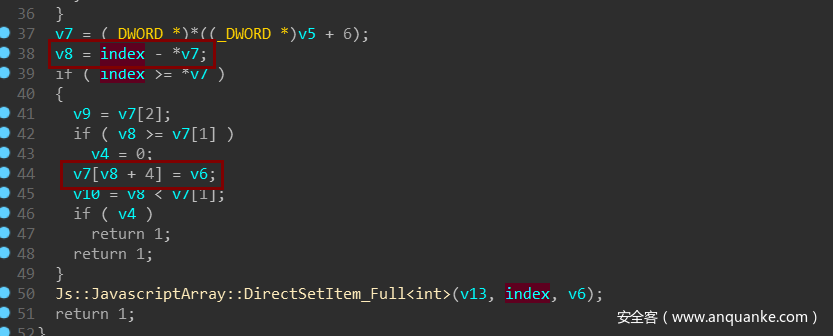

再查看一下未patch前的代码

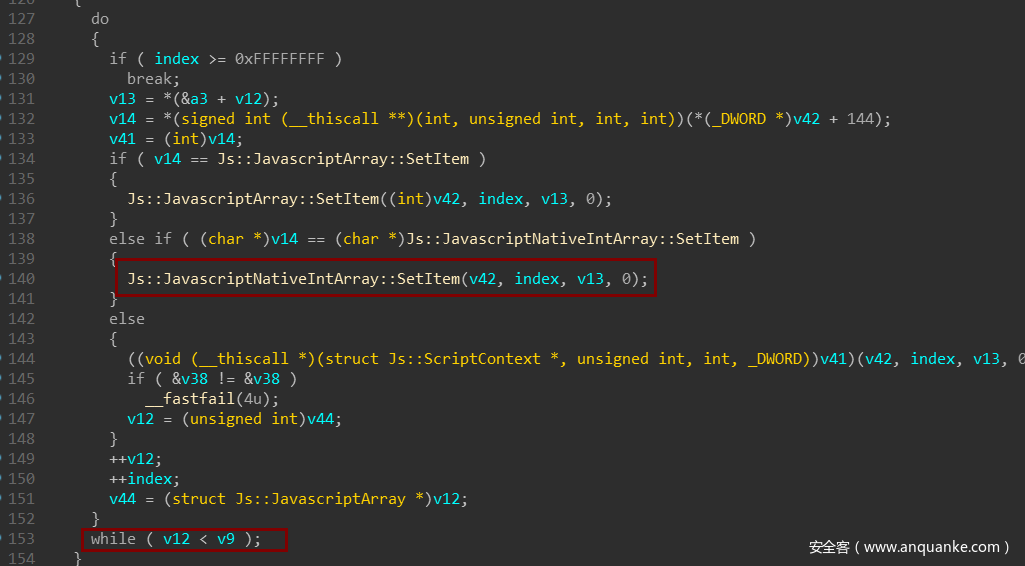

对比可以发现,在setItem操作中,patch掉了对数组下标的大小进行正向越界检查,index为无符号数,通过index - *v7计算数组的下标,然后v7[v8+4] = v6可以越界写int数据

实现任意地址读写

通过上面的分析可以知道,在这个js引擎中,整数数组已经具有了任意地址写的能力,但是还不具有任意地址读的能力。为此,我们先利用任意地址写的能力,修改intarray自身的头部的几个用于表示该数组长度范围的成员变量为-1,从而使得该intarray具有任意地址读的能力。IE9之后使用的是Chakra引擎,从代码仓库可以找到该引擎的源码,从而可以得到JavascriptNativeIntArray的结构,由于源码过于复杂,不容易分析出其成员变量的分布,因此我们直接用windbg进行动态调试,确定需要修改的相关变量的位置。

首先写上测试用的html页面,启动32位IE浏览器,打开这个页面,当弹出对话框时,使用windbg attach到进程上

1 | <!DOCTYPE html> |

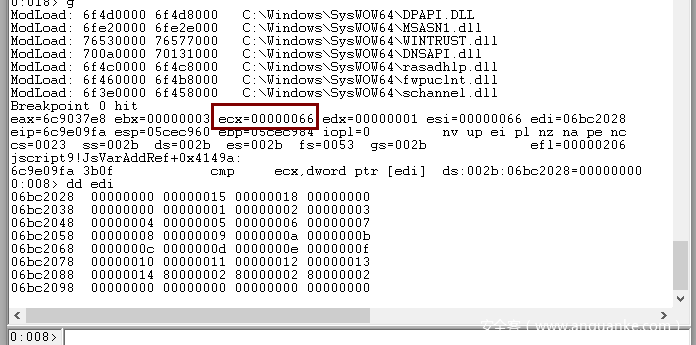

接下来利用bp jscript9.dll基址+0xE09FA在此处设置断点后继续运行

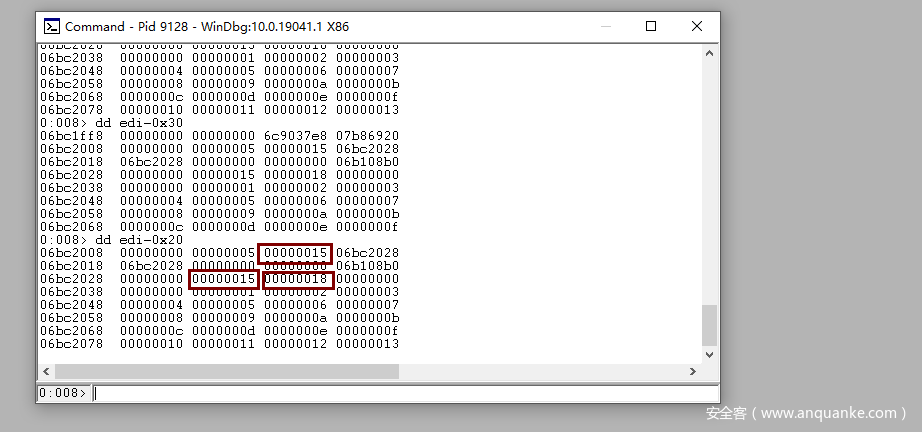

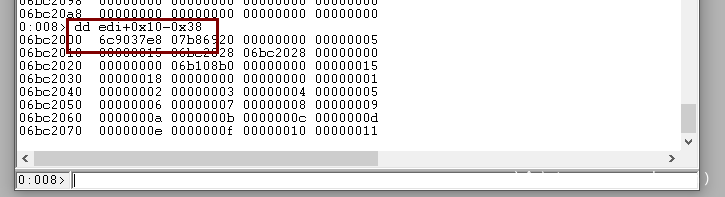

断点断下来后,可以看到ecx正是我们的数组下标·0x66,并且edi+0x10处正是intarray对象的数组数据区起始位置

查看其前方的数据,可以发现有几个数据与我们的数组长度相当,我们将其全部改为0xFFFFFFFF以后发现该对象就能够进行任意地址读了。

1 | //修改自身的size,实现任意地址读写 |

具有任意地址读写以后,就是常规的利用了。

泄露地址

我们也看到,数据区前方就有jscript9.dll里的指针,进一步分析还可以知道这是一个虚表地址。

因此直接越界读,泄露虚表地址得到jscript9.dll的地址,进而得到其他函数的地址

1 | //泄露vtable地址 |

现在就是劫持程序流了,该模块开启了CFG机制,因此不能将虚表里的函数劫持为gadgets,只能劫持为一个完整的函数。

CFG绕过

绕过的方法是先将虚表里的函数劫持为某些对我们利用有帮助的函数,然后进行后续的其他方法利用。RtlCaptureContext是一个非常有用的函数,其位于ntdll.dll模块里,这里我们已经通过IAT表泄露出了它的地址,该函数可以将当前的所有寄存器值保存到参数给定的内存空间里

1 | .text:4B307260 public RtlCaptureContext |

利用这一点,我们可以读出栈地址,然后可以利用任意地址读写的能力去劫持栈。

通过观察,发现劫持虚表里的hasItem函数比较可靠,因为只有一个参数,正好可以给我们用于传递地址参数,由于虚表是只读的,因此我们直接伪造一个虚表,在对应位置伪造hasItem函数指针

1 | //伪造该对象的虚表,从而leak出寄存器地址 |

要触发hasItem的调用,只需要利用数组对象的in语句

1 | //调用hasItem,结果存放于base地址处 |

劫持栈做ROP

由于是数组对象的任意地址读写,我们如果直接用下标的方式去写,每次只能写4个字节数据,而劫持栈是需要一次性将ROP全部写到栈里去的,于是,我们发现了另一个函数Js::JavascriptArray::EntryPush,该函数会循环的将参数里的数组数据依次push到当前被调用的数组对象里

因此,我们可以劫持Js::JavascriptArray::EntryPush的栈返回地址,当循环执行完成时,ROP需要的数据都已写到栈里,当Js::JavascriptArray::EntryPush执行ret时便能执行ROP链。

完整利用exp.html

1 | <!DOCTYPE html> |

0x02 测试

测试时需要关闭IE浏览器的保护模式,否则会由于IE浏览器的沙盒机制,系统函数调用失败

0x03 感想

通过本题学习了IE浏览器漏洞挖掘的一些利用手法,收获很大,RealWord还是比普通PWN有趣。

0x04 参考

1.如何绕过Windows 10的CFG机制https://www.freebuf.com/articles/system/126007.html

2.CFG防护机制的简要分析 https://xz.aliyun.com/t/2587