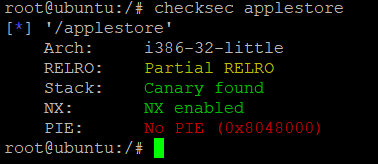

首先检查一下程序的保护机制

然后,我们用IDA分析一下,功能3存在8字节溢出,将会把v7下面的buf指针覆盖掉,而覆盖了buf指针,就能实现任意地址写。

large bin attack是一种堆利用手法,而house of strom则是在large bin attack的基础上借用unsorted bin来达到任意地址分配,首先我们从源码入手来分析large bin attack原理,然后再讲讲house of strom的原理,接着再看几个题目。

为例方便分析,以2.23为例,新版本有tcache的情况类似,只需填满tcache bin绕过tcache即可。

在free的时候,chunk要么被放入fastbin,要么就被放到unsorted bin。当我们再次malloc的时候,[如果对unsorted bin做了遍历,unsorted bin里的chunk才会被放到对应的bin里]{.mark},比如large bin、small bin。比如我在unsorted bin里有一个size为0x420的chunk,那么它会被放到对应的large bin里。而large bin attack就是利用了unsorted bin里未归位的chunk插入到large bin时的解链、成链操作。来看一段malloc中的源码

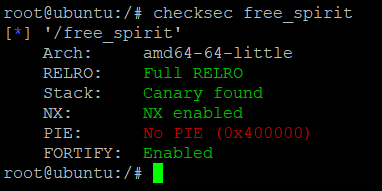

首先,检查一下程序的保护机制

然后,我们用IDA分析一下,转换的时候没有检查flag_hex[2i]和flag_hex[2i+1]的值是否向上越界,如果向上越界,我们可以令flag_hex[i]为’0’,而flag_hex[i+1]为p8(offset),这样s[i] = value2 | 16 * value1的值就是value2就是bin_by_hex[flag_hex[2*i+1]]也就是bin_by_hex[offset],那么如果取到上面v4的内容,就能通过比较。

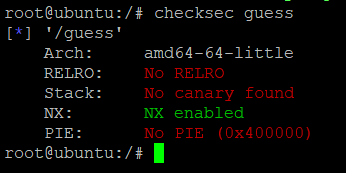

首先,检查一下程序的保护机制

然后,我们用IDA分析一下,在checkout函数中,如果v1=7174,则把这个函数里的临时节点链接到了链表当中,这就存在了局部变量外部引用的漏洞,通过其他函数,我们可以控制v2节点的内容,进而可以泄露信息等。