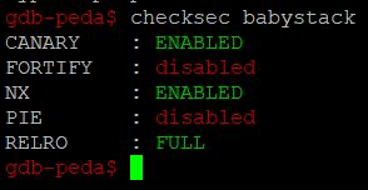

首先,我们看一下程序的保护机制

吓了一跳,几个关键保护全开。

知识点1

在linux shell中,假如有如下语句,这就是shell注入方面

echo ‘’;ls;cat 1.txt;/bin/sh;’’

则ls、cat 1.txt、/bin/sh这三个命令会依次执行,这也就是本题突破的关键

知识点2

C语言或C++ 申请内存后,用free或delete释放堆后,指针的值还在,如果不手动设置为NULL,就可以被我们利用。

堆内存的分配有规律,我们用如下的代码做试验

本题,用checksec检查二进制,发现开启了CANARY、NX、以及RELRO保护,CANARY是用来检测栈溢出的,canary是一个随机数,存储在栈里。程序通过对比栈里的canary值和读取到的实际canary值进行对比,如果不相等,则抛出异常。因此,为了绕过canary机制,我们需要先想泄露canary的值,然后利用栈溢出,把这个值放到payload中对应的位置里,这样,程序发现canary的值没变,我们就成功绕过。