文章首发于安全KER https://www.anquanke.com/post/id/224765

0x00前言

从一题学习v8引擎对property access的相关JIT优化

文章首发于安全KER https://www.anquanke.com/post/id/222948

总结出的一种新型堆利用手法,适用于目前所有的glibc版本,我暂且命名它为house of banana~。

程序的功能是可以泄露任意地址的数据,然后可以往任意地址处写一个堆地址

由于写完后,没有调用相关的IO输入输出函数,因此劫持IO流没用,于是想到劫持exit,在exit断点,在exit开始处有一个指针,其内部是某些结构

通过盲打测试,可以发现在compress的rename时,可以覆盖掉已经存在的文件,这样,我们就可以使得我们自己上传的文件被打上标记,从而能够对我们上传的压缩包进行解压,通过提示功能知道flag在/home/ctf/flag,于是考虑在本地制造一个软链接文件,然后压缩成tar,这样在远程解压时链接上。然后我们就可以读取文件内容了,发现/home路径被ban了。于是先读取/proc/self/status,得到父进程的pid,这样,我们就可以通过/proc/{ppid}/cwd去访问/home/ctf目录

1 | #coding:utf8 |

文章首发于安全KER https://www.anquanke.com/post/id/222678

最近在学浏览器方面的漏洞挖掘,就从强网杯的这道PiAno(PA)来分享一下我个人的收获与总结

题目信息:

**题目名称:**PiAno

**旗帜名称:**PA

**题目描述:**附件中提供了一个Win10虚拟机,虚拟机中存在一个patch过jscript9.dll的IE浏览器,挖掘并利用程序漏洞,实现任意代码执行,在靶机中弹出计算器程序。

**靶机环境:**Win10 虚拟机。

**附件信息:**Win10 虚拟机(与靶机一致)。

**展示环境拓扑:**交换机连接选手攻击机和展示机,展示机使用VMware(最新版)运行靶机,靶机通过NAT方式连接到网络。

验证过程:选手携带自己的攻击机上台展示题解,操作人员使用虚拟机中的IE浏览器访问选手的提供的页面。在规定的时间内,在靶机中弹出计算器程序判定为题解正确。

**注意事项:**上台展示题解的时候注意关闭exp的调试信息。

文章首发于安全KER https://www.anquanke.com/post/id/222391

第一次来强网杯线下,接触了realword题,收获很大,深有感触

题目信息:

**题目名称:**ADoBe

**旗帜名称:**ADB

**题目描述:**附件中给出了一个Adobe Reader DC可执行程序,请挖掘并利用该程序中的漏洞,在靶机中弹出计算器程序。

靶机环境:Win10 虚拟机,默认安装配置,系统补丁安装至最新。系统安装了附件中提供中的Adobe Reader DC程序,并已关闭程序沙箱。

**附件信息:**Adobe Reader DC程序及相关Dll文件,版本均与靶机中的一致。

展示环境拓扑:交换机连接选手攻击机和展示机,展示机使用VMware(最新版)运行靶机,靶机通过NAT方式连接到网络。

展示过程:选手携带自己的攻击机上台展示题解,攻击机需运行HTTP服务,供操作员下载能够利用程序漏洞的PDF文档。操作员打开PDF文档后,在规定的时间内,在靶机中弹出计算器程序判定为题解正确。

注意事项:

(1)在解题时,可通过在注册表项

HKLM\SOFTWARE\Wow6432Node\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown中修改键值项bProtectedMode(DWORD类型),赋值为0来关闭Adobe Reader DC程序的沙箱;

(2)上台展示题解的时候注意关闭exp的调试信息。

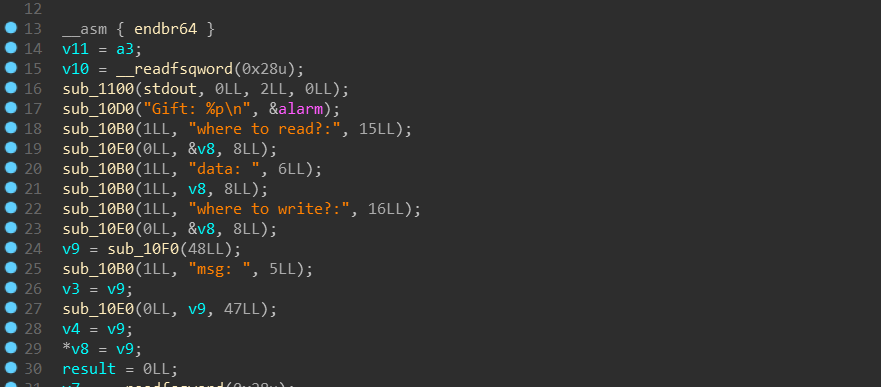

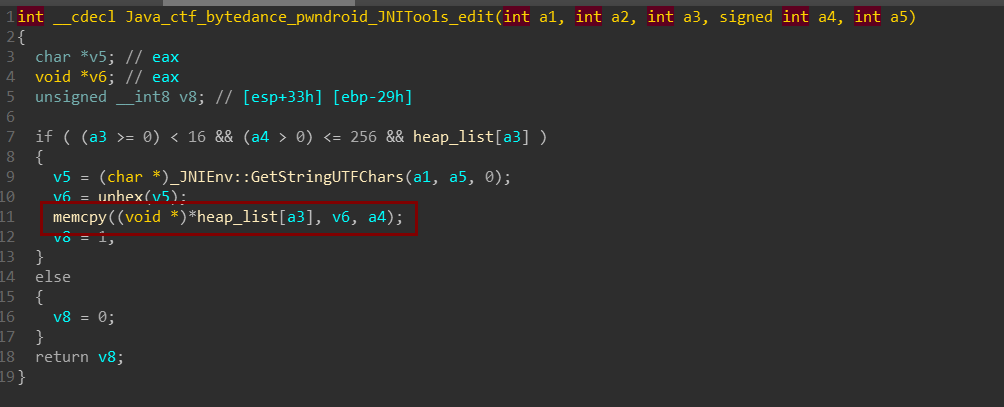

一个安卓端程序,native层是简单的菜单程序,其中edit功能没有检查长度,可以溢出,并且没有使用\0截断字符串,在show的时候可以泄露后续的数据

难点在于如何进行交互,程序注册了JSBridge用于与js进行交互,其中该接口对象在js中的对象名为_jsbridge